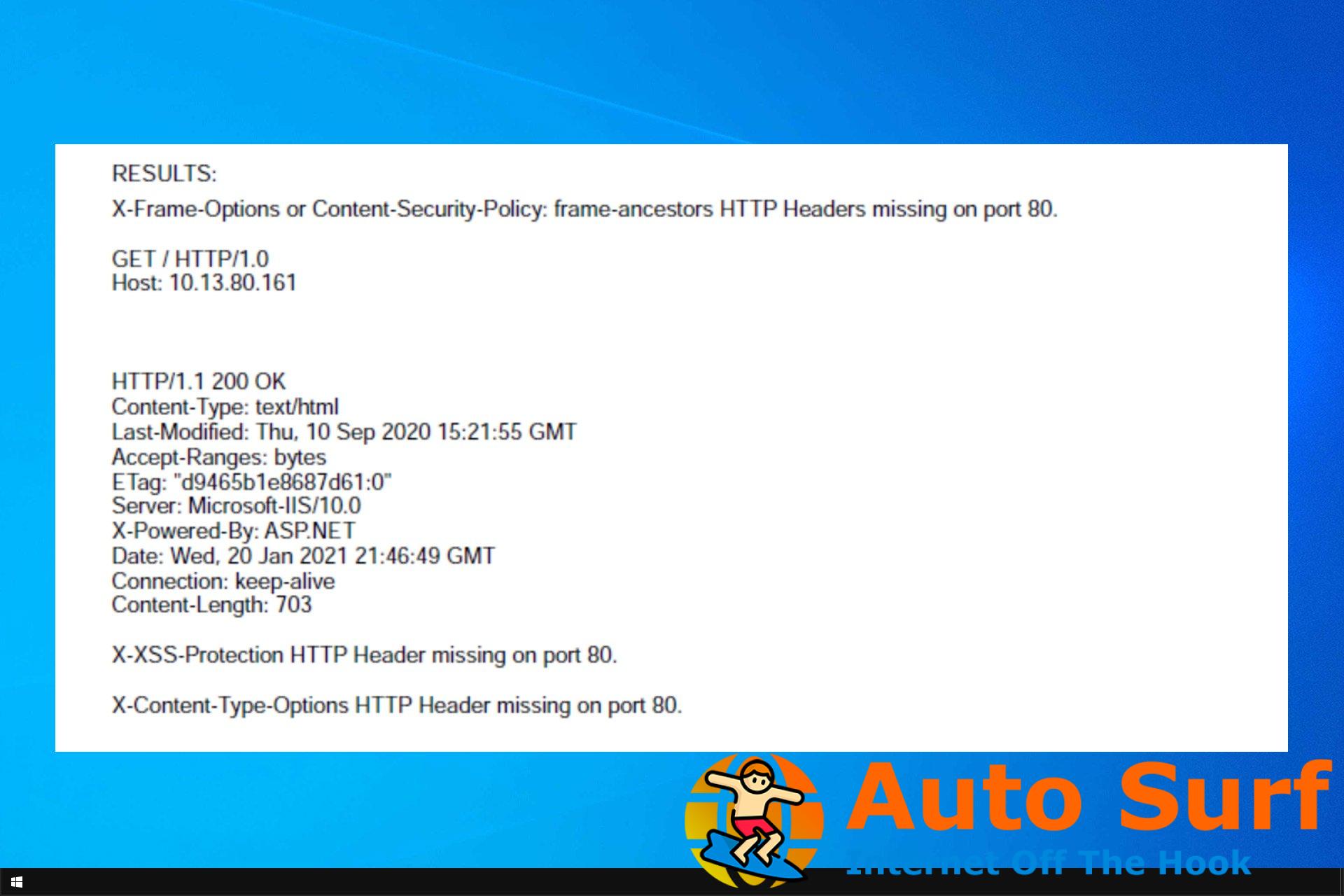

- El error de encabezado de seguridad HTTP no detectado puede hacer que su servidor sea vulnerable, por lo tanto, es importante solucionarlo.

- Falta el encabezado Strict Transport Security significa que la aplicación no puede evitar que los usuarios se conecten a ella a través de conexiones no cifradas.

- Solucionar este problema generalmente requiere que cambie la configuración de su encabezado en el servidor.

En primer lugar, el encabezado de seguridad HTTP no detectado es un problema alarmante que deja a su sitio vulnerable a los piratas informáticos. Los encabezados de seguridad determinan si se debe bloquear o activar un conjunto de precauciones de seguridad en el navegador web.

Los encabezados de seguridad dirigen e instruyen a las aplicaciones web sobre cómo manejar su solicitud y confiar en las respuestas de los encabezados HTTP.

Depende de las respuestas obtenidas de los metadatos en la solicitud HTTP para determinar si no se detecta el encabezado de seguridad HTTP.

Además, los nuevos navegadores tienen un sistema de protección integrado conocido como filtro XSS. Sin embargo, podría estar desactivado de forma predeterminada, lo que conduce a este problema.

Este no es el único error que puede encontrar, y muchos informaron un error no autorizado HTTP 401 en su PC, pero eso se puede solucionar fácilmente.

¿Qué hace que no se detecte el encabezado de seguridad HTTP?

Cross-site scripting (XXS) ocurre cuando el atacante envía un código malicioso y peligroso a un usuario final diferente. Por lo tanto, si su encabezado carece de alguno de estos durante el ataque, podría causar que no se detecte el encabezado de seguridad HTTP.

- Opciones de marco X (seguridad de transporte estricta): Las opciones de X-frame ayudan a mejorar la seguridad de las aplicaciones web contra las amenazas y los ataques de clickjacking. El secuestro de clics ocurre cuando un atacante usa diferentes trucos para atraer a los usuarios para que hagan clic en un enlace no deseado.

- Opciones de tipo de contenido X: Esto lee o, más bien, permite que la aplicación web detecte el tipo MIME para evitar que el navegador cargue los estilos y scripts de un tipo MIME incorrecto.

- Seguridad de transporte estricta HTTP: Este encabezado se ocupa del filtro Cross-Site Scripting (XSS) integrado del navegador y evita la comunicación con servidores web ilegítimos. Le indica a su navegador que dirija el tráfico a sitios HTTPS seguros y legítimos.

- X-XSS-Protección HTTP: Esto le permite incluir fuentes de contenido en la lista blanca. Puede prevenir todos los ataques XSS y reduce el daño de los que pasan.

Muchos informaron que el encabezado de seguridad HTTP no se detectó en el puerto 80, y le mostraremos cómo solucionar ese problema en varias plataformas diferentes.

¿Cómo puedo arreglar el encabezado de seguridad HTTP no detectado?

1. Implementar X-Frame-Options en el servidor

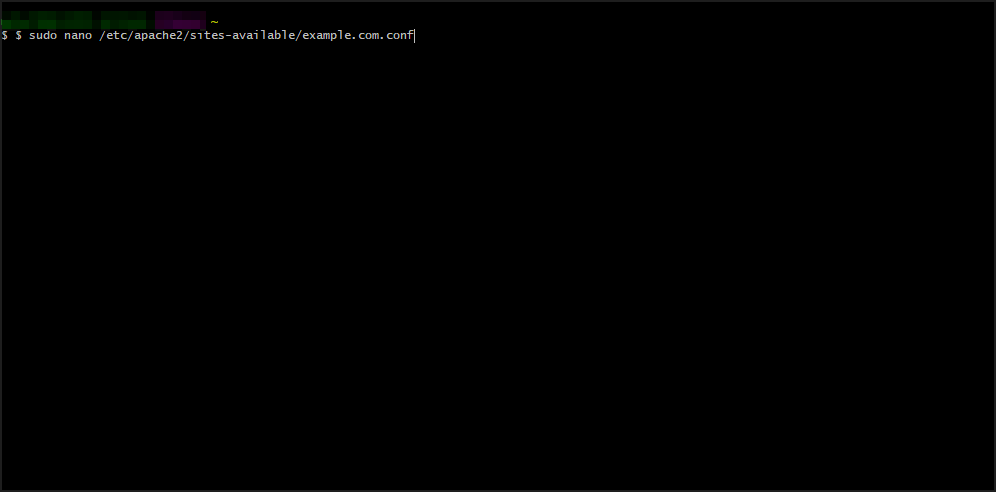

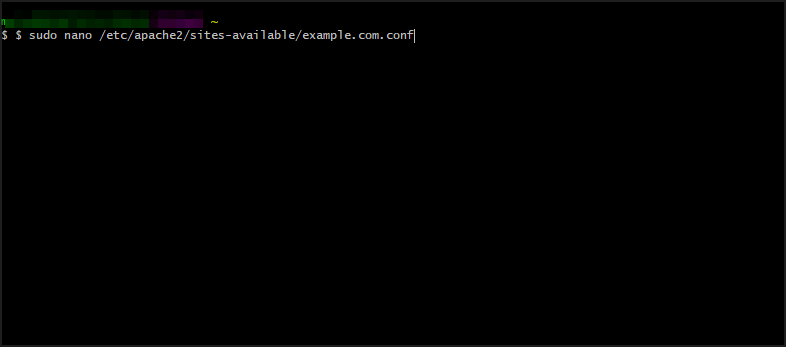

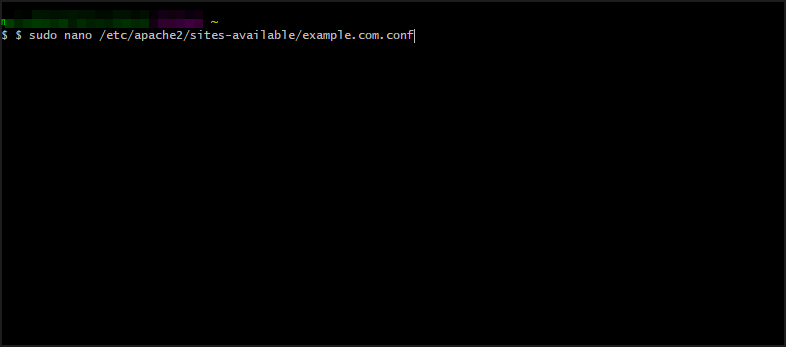

1.1 apache

- Abra su archivo de configuración de host virtual. A continuación, ingrese lo siguiente:

$ sudo nano /etc/apache2/sites-available/example.com.conf

- Agregue lo siguiente al archivo de configuración. Luego, reinicie el servidor:

Header always append X-Frame-Options DENY

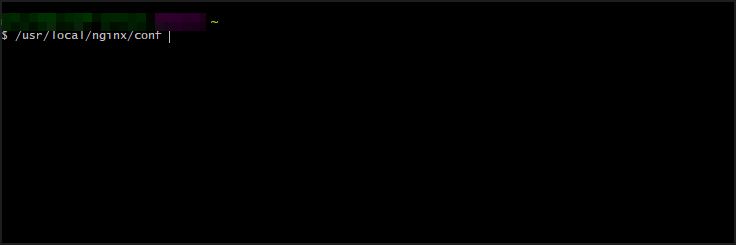

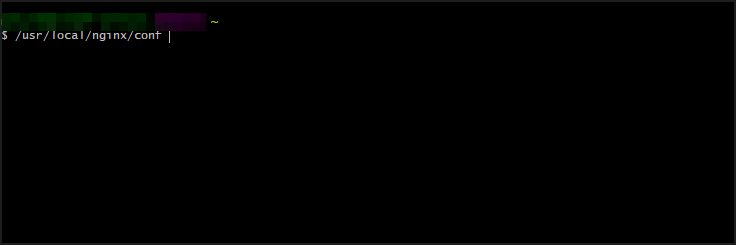

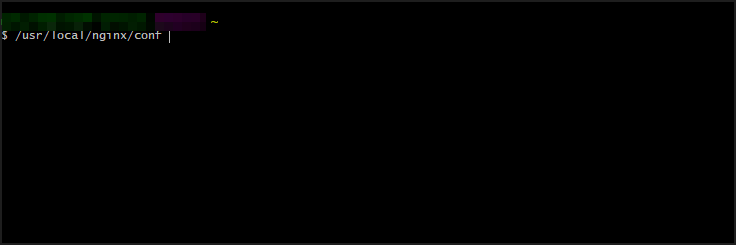

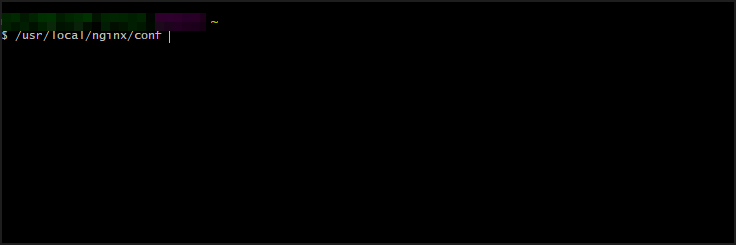

1.2 nginx

- Abra su archivo de configuración de host virtual Nginx y colóquelo en el directorio:

/usr/local/nginx/conf

- Agregue esto al archivo de configuración:

add_header X-Frame-Options DENY

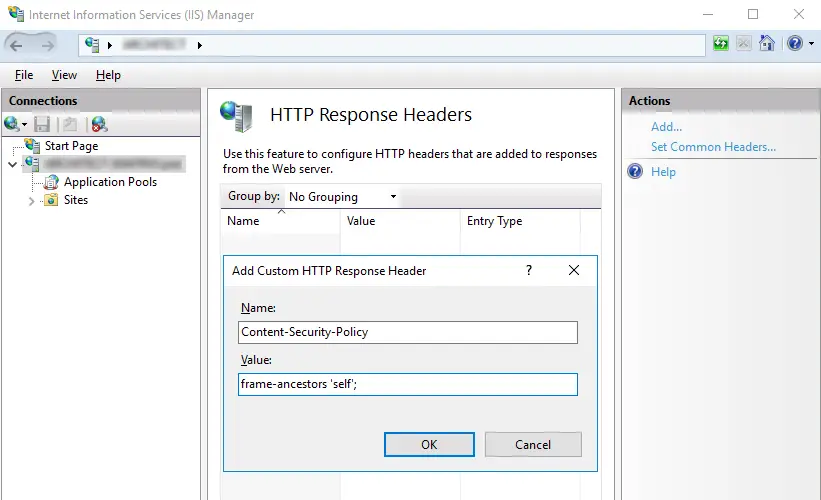

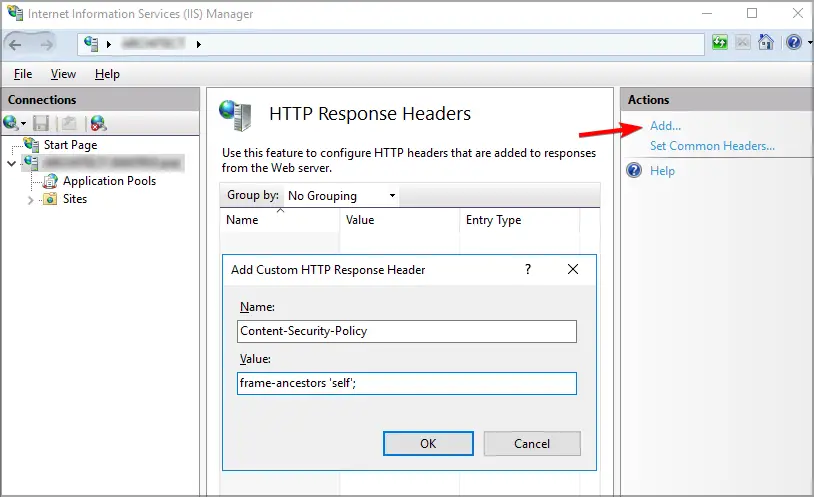

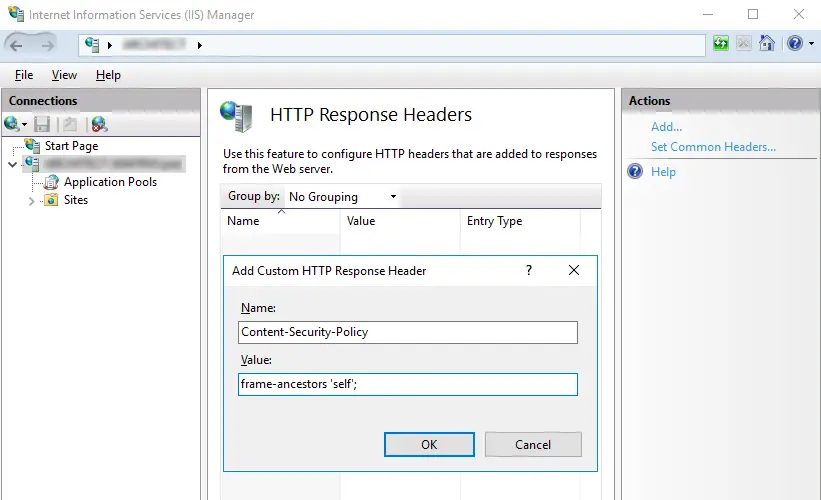

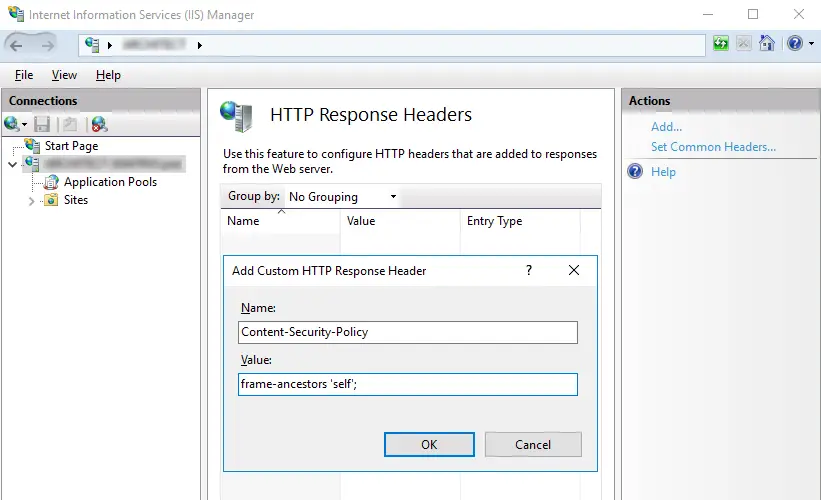

1.3 IIS

- Abra el Administrador de host del servidor IIS.

- Ir Encabezados de respuesta HTTP.

- Hacer clic Agregar y entrar Opciones de marco X en la entrada del nombre, y NEGAR en el valor

- Seleccione OK para efectuar el cambio.

2. Implementar la protección X-XSS

2.1 apache

- Abra el archivo de configuración del host virtual e ingrese

$ sudo nano /etc/apache2/sites-available/example.com.conf

- Agregue esto al archivo de configuración:

Header set X-XSS-Protection "1; mode=block

Como puede ver, es bastante simple corregir la vulnerabilidad del encabezado de seguridad HTTP no detectado en Apache.

2.2. Nginx

- Abra su archivo de configuración de host virtual Nginx y colóquelo en el directorio:

/usr/local/nginx/conf

- Ingrese lo siguiente en el conferencia archivo y reinicie el servidor:

add_header X-XSS-Protection1; mode=block

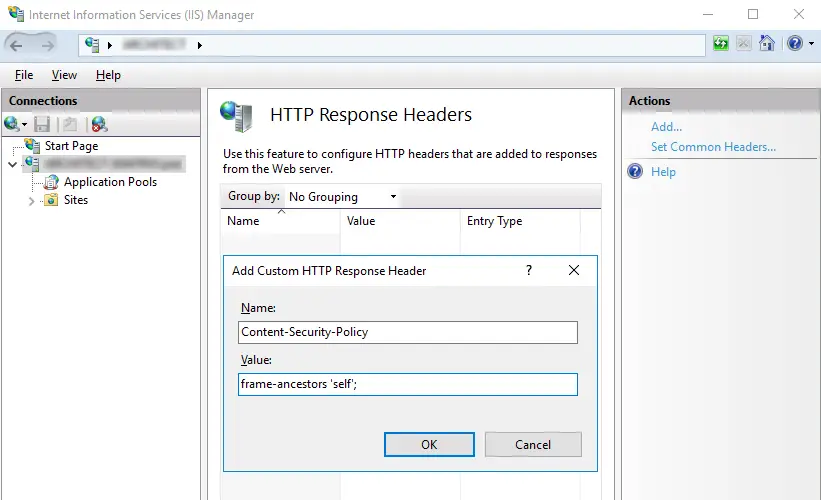

2.3 IIS

- Abra el Administrador de host del servidor IIS.

- Ir Encabezados de respuesta HTTP.

- Haga clic en Agregar e ingrese Protección X-XSS en la entrada del nombre, y olfateando en el valor

- Seleccione OK para efectuar el cambio.

3. Implementar X-Content-Type-Options

3.1 apache

- Abra su archivo de configuración de host virtual usando este directorio:

$ sudo nano /etc/apache2/sites-available/example.com.conf

- Agregue lo siguiente al archivo de configuración, luego reinicie el servidor:

Header set X-Content-Type-Options nosniff

3.2 Nginx

- Abra su archivo de configuración de host virtual Nginx y colóquelo en el directorio:

/usr/local/etc/nginx

- Agrega lo siguiente en el nginx.conf archivo, luego reinicie el servidor:

add_header X-Content-Type-Options nosniff;

Como puede ver, es bastante simple corregir la vulnerabilidad del encabezado de seguridad HTTP no detectado en Nginx con este método.

3.3 IIS

- Abra el Administrador de host del servidor IIS.

- Ir Encabezados de respuesta HTTP.

- Haga clic en Agregar e ingrese Opciones de tipo de contenido X en la entrada del nombre, y olfateando en el valor

- Seleccione OK para efectuar el cambio.

4. Seguridad de transporte estricta HTTP

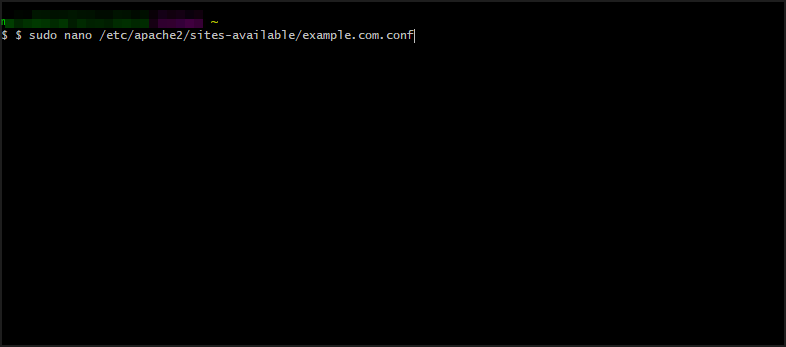

4.1 Apache

- Abra su archivo de configuración de host virtual usando este directorio:

$ sudo nano /etc/apache2/sites-available/example.com.conf

- Agregue lo siguiente al archivo de configuración y reinicie el servidor:

Header set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload

4.2 Nginx

- Abra su archivo de configuración de host virtual Nginx y colóquelo en el directorio:

/usr/local/etc/nginx

- Agrega lo siguiente en el nginx.conf archivo y reinicie el servidor:

add_headerStrict-Transport-Security 'max-age=31536000; includeSubDomains; preload';

4.3 IIS

- Abra el Administrador de host del servidor IIS

- Ir Encabezados de respuesta HTTP.

- Hacer clic Agregar y entrar Seguridad de transporte estricta HTTP en la entrada del nombre, y max-edad=31536000; incluir subdominios; precarga en el valor

- Seleccione OK para efectuar el cambio.

Esta es una forma de corregir la vulnerabilidad del encabezado de seguridad HTTP no detectado en IIS, así que asegúrese de probarlo.

El encabezado de seguridad de transporte estricto HTTP (HSTS) es compatible con todos los navegadores. Como tal, el problema debería solucionarse después de esto.

Estas son las mejores soluciones para el problema del encabezado de seguridad HTTP no detectado. Además, es recomendable que siga estas correcciones cuidadosamente para ingresar la información correcta en el archivo de configuración.

Se informó un problema de encabezado de seguridad HTTP no detectado en SonicWall, Windows 2012 R2 y Fortigate, pero las soluciones para estas plataformas son similares a las de esta guía.

Además, el uso de estos encabezados de seguridad HTTP mejorará la seguridad de su servidor y los habilitará en sus sitios.

Consulte nuestra guía para resolver el error HTTP 400 del que los usuarios se han quejado además de la seguridad.